100万超のGoogleアカウントが感染!?Gooliganマルウェア

Android端末をターゲットとしたマルウェア「Gooligan」が猛威をふるっています。Android端末経由で侵入し、すでに100万以上のGoogleアカウントが感染している模様です。

過去最高の感染数!!

Check Pointの調べによると、GooliganはAndroidマルウェアで、昨年同社がSnapPeaアプリで発見したものの新たな異種です。すでに100万以上のGoogleアカウントが感染、さらに毎日13,000台以上の端末が新たに感染しており、感染アカウントの数は過去最高にのぼるとCheck Pointが警告しています。

感染している可能性があるのは、Android 4(Jelly Bean、KitKat)および5(Lollipop)を搭載した端末で、これらは現在市場を出回っているものの74%以上を占めています。Check Pointによれば57%はアジアのユーザーが使用しています。

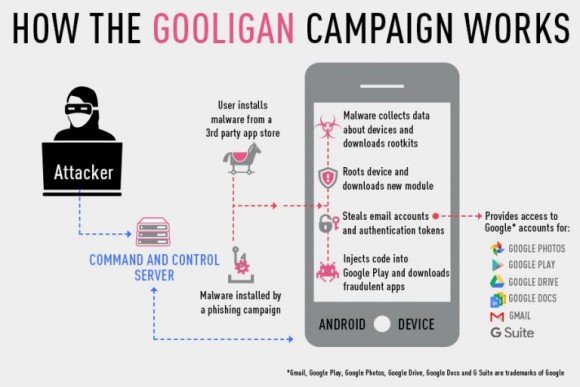

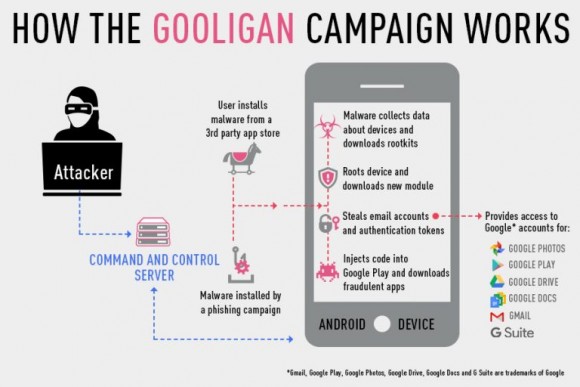

主な感染ルートはGoogle Play以外のアプリストアからのアプリのダウンロードです。またメールやメッセージなどに含まれたアプリへのリンクをクリックして感染したケースも見つかっています。

感染のプロセスとは

Gooliganに感染したアプリをAndroid端末にダウンロード、インストールすると感染が始まります。感染したアプリが端末のデータをGooliganのコマンド&コントロール(C&C)サーバに送信。次にC&Cサーバからルートキットをダウンロード、ルートアクセスを試みます。アクセス権限の獲得に成功すると、遠隔操作でさまざまなコマンドを実行します。

Gooliganはルートアクセスに成功すると、さらに新たな悪意あるモジュールをC&Cサーバからダウンロード、感染端末へとインストールします。このモジュールはGoogle PlayやGoogle Mobile Servicesで動作するコードを注入、ユーザーの行動を模倣して潜伏します。

そしてGmailアカウントおよび認証トークン情報を盗む、Google Playからアプリを勝手にインストールして勝手に高い評価をつける、アドウェアをインストールして売上増に貢献するなどの行為を実行するとのことです。

感染しているかどうか確認するには

自分のアカウントが感染しているかどうか気になる方は、Check Pointが作成したこちらのWebサイトにアクセスしてみてください。

https://gooligan.checkpoint.com/

またCheck Pointのブログで「Appendix A: List of fake apps infected by Gooligan」として紹介されているアプリを1つでもダウンロードしていれば、感染している可能性が高いとのことです。

Source:Check Point via AppleInsider

(lunatic)