15ドルのツールで突破!?Androidスマホの指紋認証〜iPhoneは無事

いわゆるブルートフォース攻撃の応用版を用いることで、たった15ドルのツールでも、相当数のAndroidスマートフォンの指紋認証が突破できてしまうことを、中国・浙江大学の研究者らが立証しました。

■3行で分かる、この記事のポイント

1. 15ドルのツールでも、相当数のAndroidスマホの指紋認証が突破できるという。

2. 中国・浙江大学の研究者らが立証した。

3. 脆弱性が存在するため、指紋をひたすら検索するという方法が有効。

2つのゼロデイ脆弱性

研究者らによると、指紋認証が突破できてしまうのは、「Cancel-After-Match-Fail (CAMF) 」と「Match-After-Lock (MAL)」という、2つのゼロデイ脆弱性が存在するためだそうです。

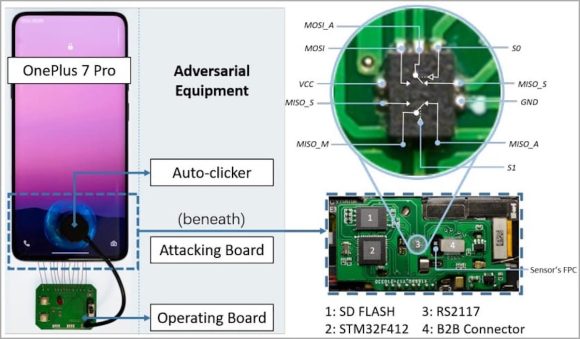

浙江大学の研究者らが今回用いた手法「BrutePrint」の実行に必要なのは、15ドル程度のハードウェア、指紋データベース(大学や研究所などのもの、あるいは流出したデータ)へのアクセス、十分な時間のみです。

簡単にいうと(実際はもう少し複雑ですが)、ハードウェアから指紋データベースにアクセスし、スマホをロック解除できる指紋をひたすら検索するという方法です。

iPhone SEとiPhone7は指紋認証突破できず

実験に用いられたのはAndroidスマホ8モデルと、iPhone SEおよびiPhone7です。これらの10モデルには前述した2つのうち、少なくとも1つの脆弱性が存在することがわかっています。

セキュリティ上の理由から、研究者チームはどのスマホの指紋認証を実際に突破できたかは明かしていませんが、このBrutePrint攻撃で、1つの指紋のみを登録しているスマホであれば2.9時間〜13.9時間でロック解除できたそうです。

複数の指紋を登録している場合はもっと簡単で、ロック解除に必要な時間は0.66時間〜2.78時間だった、と説明しています。

一方、iPhone SEとiPhone7にも「Cancel-After-Match-Fail (CAMF) 」脆弱性があるにも関わらず、今回の実験では指紋認証を突破することはできませんでした。

Source:Bleeping Computer

(lunatic)