偽の機内モードに要注意!攻撃者が仕掛けた罠の可能性

iPhoneを「機内モード」に設定すると、セルラー回線からもWi-Fiからも遮断され、オフライン状態となります。

しかしまるで機内モードであるかのように見せかけつつ、実際はネットワークにつながった状態を維持、攻撃を仕掛けるというテクニックが可能であることを、研究者らが証明しました。

■3行で分かる、この記事のポイント

1. Jamfの研究者らがiPhoneで偽の機内モードを作り出すことに成功した。

2. 見た目は機内モードなのに実際はネットワークに接続したままにすることが可能。

3. 攻撃者はユーザーにオフラインだと思わせることができる。

UIを操作して機内モードに見せかける

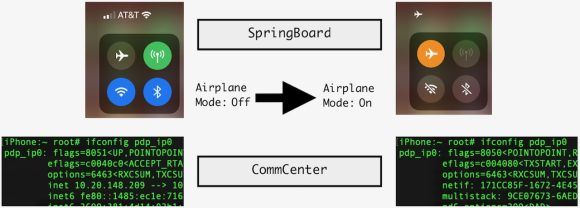

Jamf Threat Labsの研究者らはiOS16を搭載したiPhoneにおいて、ユーザーインターフェース(UI)を操作して、ユーザーには機内モードがオンになっているように見せかけるテクニックを開発しました。

つまり被害者は機内モードだと思っているのに実際はネットワークにつながったままで、攻撃者は被害者のiPhoneにアクセスできることを意味します。

ただしJamf Threat Labsによれば、幸いなことに現時点では、このテクニックが実際に使われた形跡は見つかっていないとのことです。

比較的単純な方法で偽UIが作れてしまう

このテクニックにおいてJamf Threat Labsは、UIを扱うSpringBoardと、ネットワーク接続を処理するCommCenterを操作しました。またユーザーにネットワークへの接続を通知するポップアップが表示されないようにする処理も、行っています。

Jamf Threat Labsが公式ブログにおいて警告しているのは、比較的単純な方法で見せかけだけの偽の機内モードを作れてしまう、という点です。

Jamf Threat Labsがこの件をAppleに報告済みであるかどうかはブログには記されていません。

Source:Jamf via AppleInsider

(lunatic)