AirDropでユーザーの個人情報がだだ漏れ!?Appleは未だ対処せず

AirDropは、Appleデバイス間でデータを簡単に共有できる便利な機能ですが、実はユーザーのメールアドレスと電話番号を流出させていることが、研究者の調査から明らかになりました。

AirDropの脆弱性とは

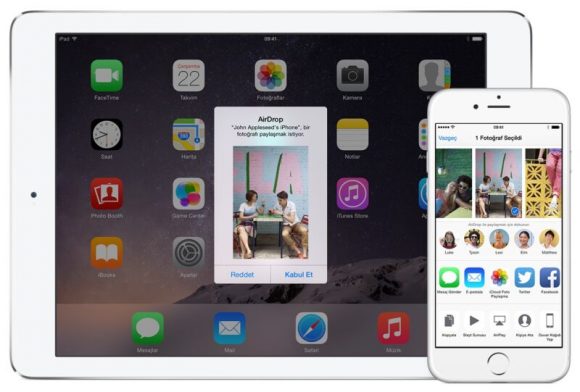

AirDropではファイルの送受信(データの共有)にWi-FiとBluetooth Low Energyを利用します。AirDropには「すべての人」「連絡先のみ」「受信しない」の3つの設定があります。

送信者のデバイスが周辺のデバイスとデータ共有が可能かどうか判別するために、AirDropでは送信者の電話番号とメールアドレスの暗号学的ハッシュの一部を含むBluetoothアドバタイズを行います。つまりハッシュは暗号化されているとはいえ、公開された状態です。

送信者と受信者が「連絡先のみ」に設定していた場合、この短縮ハッシュが受信者の連絡先と一致すれば、2台のデバイスはハンドシェイクを行い、互いの電話番号とメールアドレスの完全なハッシュを交換します。

送信者のハッシュをクリアテキスト(暗号化されていない文字列)に戻すことはできませんが、ブルートフォース攻撃(総当り攻撃)によるハッシュの解読、つまり電話番号とメールアドレスの取得は十分可能なのだそうです。

盗み出す方法は2つ

この脆弱性を発見した、ドイツのダルムシュタット工科大学の研究者らによると、攻撃者がAirDropユーザーの電話番号とメールアドレスを盗み出す方法は2つあります。

ひとつめの方法は攻撃者にとって簡単かつ有効です。近くのAppleデバイスがAirDropリクエストを送るのを待つだけだからです。送信者のデバイスは常に自分の電話番号とメールアドレスのハッシュを公開しているので、攻撃者は近くのMacが「共有」メニューを開く、あるいはiPhoneが「ショートカット」の共有シートを開くのを待つだけです。攻撃者自身は電話番号やメールアドレスを持っていなくてもよく、標的について知る必要もありません。

ふたつめの方法ではこれを逆に行います。攻撃者は共有メニューまたは共有シートを開き、近くのデバイスが応答するのを待ちます(つまり応答したデバイスのハッシュを盗み出す)。ただしこの方法が成立するのは、攻撃者の電話番号またはメールアドレスが受信者(応答者)の連絡先に登録されている場合のみなので、あまり実用的とはいえません。

とはいえ、攻撃者の電話番号やメールアドレスが多くの人々に知られている場合(例:企業のマネージャーなど)は、有効な方法となります。

Appleはいまだ対策せず

ダルムシュタット工科大学の研究者らは、この発見を2019年5月にAppleに報告しています。さらにその1年半後には、AppleにAirDropの改良版である「PrivateDrop」を提案しました。これは送信者と受信者のハッシュを公開せずにやり取りを行うことを可能にする暗号化手法で、現在GitHubで公開されています。

しかしAppleはまだ、AirDropの脆弱性を修正しておらず、PrivateDropの採用も決めていないとのことです。

つまり現時点でAirDropによる電話番号とメールアドレスの流出を防ぐ方法は、AirDropを「受信しない」に設定し、共有メニューおよび共有シートを開かないことしかないそうです。あるいはAirDropを使うのを、自宅など他人がいない場所に限定するしかないとのことです。

Source:ArsTechnica

(lunatic)